еңЁеҒҡжё—йҖҸжөӢиҜ•ж—¶пјҢжӢҝеҲ°дёҖдёӘзӣ®ж ҮжңәеҷЁж—¶пјҢжҸҗеҸ–еҜҶз ҒеҮӯжҚ®жҳҜдҝЎжҒҜ收йӣҶдёӯйҰ–иҰҒд»»еҠЎгҖӮиҝҷдәӣеҮӯжҚ®еҸҜд»Ҙи®©ж”»еҮ»иҖ…жӣҙж·ұе…ҘеҲ°зҪ‘з»ңжҲ–е…¶д»–еёҗжҲ·пјҢдҪҶжҳҜжүӢеҠЁжҸҗеҸ–жҳҜжҜ”иҫғйә»зғҰзҡ„пјҢжңүеҸҜиғҪдјҡй”ҷеӨұдёҖдёӘеҜҶз ҒпјҢеӨұеҺ»дёҖдёӘжҢҒз»ӯжё—е…Ҙзҡ„жңәдјҡгҖӮеӣ жӯӨжҲ‘们еҸҜд»ҘйҖҡиҝҮLaZagneе®һзҺ°иҮӘеҠЁеҢ–гҖӮ LaZagneжҜ”иҫғйҖӮеҗҲй»‘е®ўе’Ңе®үе…Ёз®ЎзҗҶе‘ҳпјҢеҸҜд»ҘеңЁLinuxпјҢWindowsе’ҢMacOSдёҠиҝҗиЎҢпјҢиҖҢдё”еҮ д№ҺйҖӮз”ЁдәҺжҜҸдёҖдёӘзӣ®ж ҮгҖӮLazagneжҳҜеҗҺжңҹејҖеҸ‘жЁЎеқ—пјҢеҢ…еҗ«еңЁиҝңзЁӢи®ҝй—®е·Ҙе…·PupyдёӯпјҢдҪҶжҳҜжҲ‘们д№ҹеҸҜд»ҘеҚ•зӢ¬дҪҝз”Ёе®ғгҖӮ зӣ®еүҚпјҢLaZagneиҝҳејҖеҸ‘дёӯпјҢж”ҜжҢҒд»ҺеӨ§йҮҸWindowsеә”з”ЁзЁӢеәҸдёӯжһҡдёҫеҜҶз ҒгҖӮдҪҶеңЁLinuxдёҠиҝҳеӯҳеңЁдёҚи¶ід№ӢеӨ„гҖӮдёӢйқўеҲ—еҮәдәҶж”ҜжҢҒзҡ„еә”з”ЁзЁӢеәҸгҖӮ

第1жӯҘ иҺ·еҸ–LaZagne еҰӮжһңдҪ жғіеңЁLinuxжңәеҷЁдёҠдҪҝз”ЁLaZagneпјҢAlessandroпјҲдҪңиҖ…пјүжҺЁиҚҗдҪҝз”ЁPupyжЁЎеқ—гҖӮд»–дјјд№ҺжҠҠжіЁж„ҸеҠӣйӣҶдёӯеңЁдәҶWindowsзүҲжң¬зҡ„LaZagneдёҠпјҢжүҖд»ҘжҲ‘们е°ҶеңЁиҝҷйҮҢйҮҚзӮ№и®Іиҝ°зӢ¬з«Ӣзҡ„WindowsзүҲжң¬гҖӮ еңЁWindowsдё»жңәдёҠдҪҝз”ЁзӢ¬з«ӢзүҲжң¬зҡ„еҺҹеӣ йқһеёёз®ҖеҚ• вҖ“ еңЁWindowsдёҠй»ҳи®Өжғ…еҶөдёӢдёҚе®үиЈ…PythonгҖӮдҪҝз”ЁзӢ¬з«ӢзүҲжң¬еҸҜд»ҘдҝқиҜҒжҲ‘们еҸҜд»ҘеңЁWindowsдё»жңәдёҠдҪҝз”ЁLaZagneгҖӮ жӮЁеҸҜд»ҘеңЁGitHubдёҠдёӢиҪҪзӢ¬з«ӢзүҲжң¬гҖӮдёҖж—ҰдҪ жңүдәҶе®ғпјҢдҪҝз”Ёз»Ҳз«ҜжҸҗеҸ–е®ғпјҢ并дҪҝз”ЁдёӢйқўзҡ„е‘Ҫд»Өе°Ҷ其移еҠЁеҲ°Kali Linuxдёӯзҡ„WindowsдәҢиҝӣеҲ¶ж–Ү件еӨ№гҖӮ - unzip Windows.zip

- cd Windows

- cp laZagne.exe / usr / share / windows-binaries /

[color=rgb(109, 115, 132) !important]еӨҚеҲ¶д»Јз Ғ

йҰ–е…ҲпјҢжҲ‘们解еҺӢпјҢжҠҠзӣ®еҪ•ж”№жҲҗи§ЈеҺӢзӣ®еҪ•пјҢ然еҗҺжҠҠLaZagneеӨҚеҲ¶еҲ°жҲ‘们зҡ„Kali Linuxзі»з»ҹзҡ„windows-binariesзӣ®еҪ•дёӯгҖӮ

зҺ°еңЁжҲ‘们еңЁwindows-binariesйӣҶеҗҲдёӯжңүдәҶLaZagneпјҢдёӢйқўжҲ‘们е°ұжқҘе®һйҷ…дҪҝз”ЁLaZagneгҖӮ жӯҘйӘӨ2 жһҡдёҫеҜҶз Ғ LaZagneжҳҜдёҖдёӘеҗҺжңҹејҖеҸ‘е·Ҙе…·пјҢиҝҷж„Ҹе‘ізқҖдёәдәҶдҪҝз”Ёе®ғпјҢжҲ‘们йңҖиҰҒйҖҡиҝҮдёҖдёӘshellжқҘи®ҝй—®дё»жңәпјҢжҲ–иҖ…иҮіе°‘еҸҜд»Ҙжү§иЎҢе‘Ҫд»ӨгҖӮ LaZagneжҳҜйқһдәӨдә’ејҸзҡ„пјҢеҸҜд»ҘиҝҗиЎҢеңЁжңҖеә•еұӮзҡ„shellдёӯгҖӮз”ұдәҺжң¬ж–Үзҡ„йҮҚзӮ№жҳҜзӢ¬з«ӢWindows PEпјҢи®©жҲ‘们继з»ӯзңӢзңӢдёҖдәӣйҖүйЎ№гҖӮ

иҝҷйҮҢжңүеҫҲеӨҡеҸҜз”Ёзҡ„жЁЎеқ—гҖӮдёәдәҶ收йӣҶWi-FiжҲ–WindowsеҮӯжҚ®пјҢжҲ‘们йңҖиҰҒд»Ҙз®ЎзҗҶе‘ҳиә«д»ҪиҝҗиЎҢпјҢдҪҶеҚідҪҝжІЎжңүз®ЎзҗҶе‘ҳжқғйҷҗпјҢжҲ‘们д»Қ然еҸҜд»Ҙ收йӣҶдёҖдәӣеҜҶз ҒгҖӮ жҲ‘们еҸҜд»ҘжҢҮе®ҡжғіиҰҒдҪҝз”Ёе“ӘдёӘжЁЎеқ—пјҢLaZagneжңүдёҖдёӘйқһеёёж–№дҫҝзҡ„йҖүйЎ№гҖӮеҰӮжһңжҲ‘жғіиҰҒжүҖжңүзҡ„еҜҶз ҒпјҢйӮЈд№ҲеҸӘйңҖжү“ејҖLaZagneзҡ„е…ЁйғЁйҖүйЎ№еҚіеҸҜгҖӮ

[color=rgb(109, 115, 132) !important]еӨҚеҲ¶д»Јз Ғ

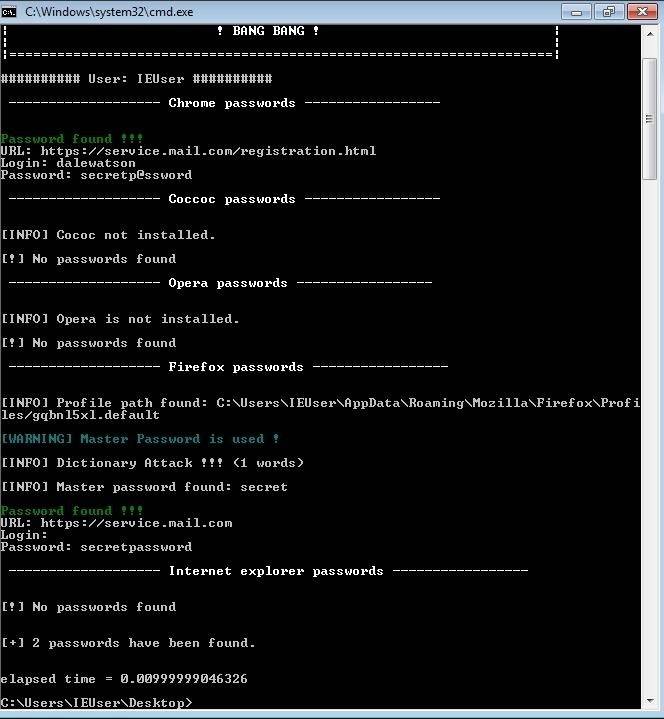

зңӢиө·жқҘжҲ‘们收йӣҶдәҶдёҚе°‘еҮӯжҚ®гҖӮlazagneзҡ„еҸҰдёҖдёӘжңүи¶Јзү№зӮ№жҳҜдёҖдёӘеҹәжң¬зҡ„ејәеҲ¶жҖ§иғҪеҠӣгҖӮеҰӮжһңLaZagneдј йҖ’дәҶдёҖдёӘеҚ•иҜҚеҲ—иЎЁпјҢе®ғе°Ҷе°қиҜ•жҡҙеҠӣз ҙи§ЈMozillaдё»еҜҶз ҒпјҢзі»з»ҹе“ҲеёҢзӯүгҖӮиҰҒдј йҖ’дёҖдёӘеӯ—е…ёж–Ү件пјҢеҸӘйңҖж·»еҠ и·Ҝеҫ„еҸӮж•°еҚіеҸҜгҖӮ - lazagne all -path wordlist.txt

[color=rgb(109, 115, 132) !important]еӨҚеҲ¶д»Јз Ғ

第дёүжӯҘ йҳІеҫЎж”»еҮ» жӯЈеҰӮдҪ жүҖзңӢеҲ°зҡ„пјҢеҸӘйңҖдёҖзӮ№зӮ№ж—¶й—ҙе®ғдҫҝеҸҜд»ҘжҳҫзӨәеҘҪеҮ дёӘеҜҶз ҒгҖӮжӯӨе·Ҙе…·жҳҫзӨәдҪҝз”Ёе®үе…ЁеҜҶз Ғзҡ„йҮҚиҰҒжҖ§пјҢ并е°ҪеҸҜиғҪдёҚйҮҚеӨҚдҪҝз”Ёе…¶д»–еёҗжҲ·дёӯзҡ„еҜҶз ҒгҖӮиҺ·еҫ—и®ҝй—®жӮЁзҡ„еҜҶз Ғзҡ„ж”»еҮ»иҖ…дёҚеә”иҜҘж„Ҹе‘ізқҖ他们жңүжқғи®ҝй—®жӮЁзҡ„жүҖжңүеёҗжҲ·гҖӮ з”ұдәҺиҜҘе·Ҙе…·жҳҜдҪңдёәеҗҺжңҹжё—йҖҸжқҘдҪҝз”Ёзҡ„пјҢдҪҝз”ЁжңҖж–°зҡ„йҳІз—…жҜ’зЁӢеәҸеҸҜд»Ҙжңүж•Ҳзҡ„жҹҘжқҖпјҢз»ҸжөӢиҜ•пјҢLaZagneеҮ д№ҺеҸҜд»Ҙиў«еӨ§еӨҡж•°йҳІз—…жҜ’зЁӢеәҸжЈҖжөӢеҲ°гҖӮ жңӘжқҘзҡ„еўһй•ҝе’Ңеә”з”Ё LaZagneжҳҜдёҖдёӘе°Ҹе·Ҙе…·пјҢе®ғеҸҜд»Ҙеҫ—еҲ°зј“еӯҳеҮӯжҚ®пјҢд»ҺжөҸи§ҲеҷЁдёӯдҝқеӯҳWebеә”з”ЁзЁӢеәҸд»ҘеҸҠж•°жҚ®еә“пјҢз”өеӯҗйӮ®д»¶еёҗжҲ·пјҢж— зәҝй…ҚзҪ®д»ҘеҸҠд»Һе®ўжҲ·з«ҜиҒҠеӨ©дёӯжҸҗеҸ–еҜҶз ҒгҖӮжЁЎеқ—еҢ–зҡ„и®ҫи®Ўж„Ҹе‘ізқҖе°ҶиҮӘе·ұзҡ„зӣ®ж Үж·»еҠ еҲ°иҜҘе®һз”ЁзЁӢеәҸдёҚдјҡеӨӘеӣ°йҡҫгҖӮ

|