тЅЇУеђтюеСИђСИфжБјжФўтцюж╗ЉуџёТЎџСИі№╝їТѕЉТи▒Ти▒уџёТійС║єСИђтЈБуЃЪсђѓуюІС║єуюІуфЌтцќтїєтїєуџёУАїС║║№╝їТГБтюеТёЪтЈ╣ућЪТ┤╗уџёСИЇТўЊсђѓуфЂуёХТѕЉуџёС╝Ђж╣Ёdi~di~уџётЊЇС║єУхиТЮЦсђѓт«џую╝СИђуюІТѕЉтј╗У┐ўТў»СИфтЦ│уџёсђѓтЈЉТЮЦС║єСИђСИфжЊЙТјЦРђдРђд

001.png

тЦйтЦЄт┐Ѓт«│ТГ╗уїФ жА║ТЅІт░▒уѓ╣т╝ђС║єжЊЙТјЦсђѓ

002.png 002.png

СйєТў»ТЈљуц║404жћЎУ»»сђѓтЌ»РђдРђдуІауІатю░ТійтЈБС║єуЃЪ№╝їжЎитЁЦС║єТ▓ЅТђЮ№╝Ђ

ТЌбуёХТў»уЪГУ┐ъТјЦ№╝їжѓБт░▒У┐ўтјЪ№╝їуюІуюІтјЪТЮЦуџёуйЉтЮђсђѓ

003.png 003.png

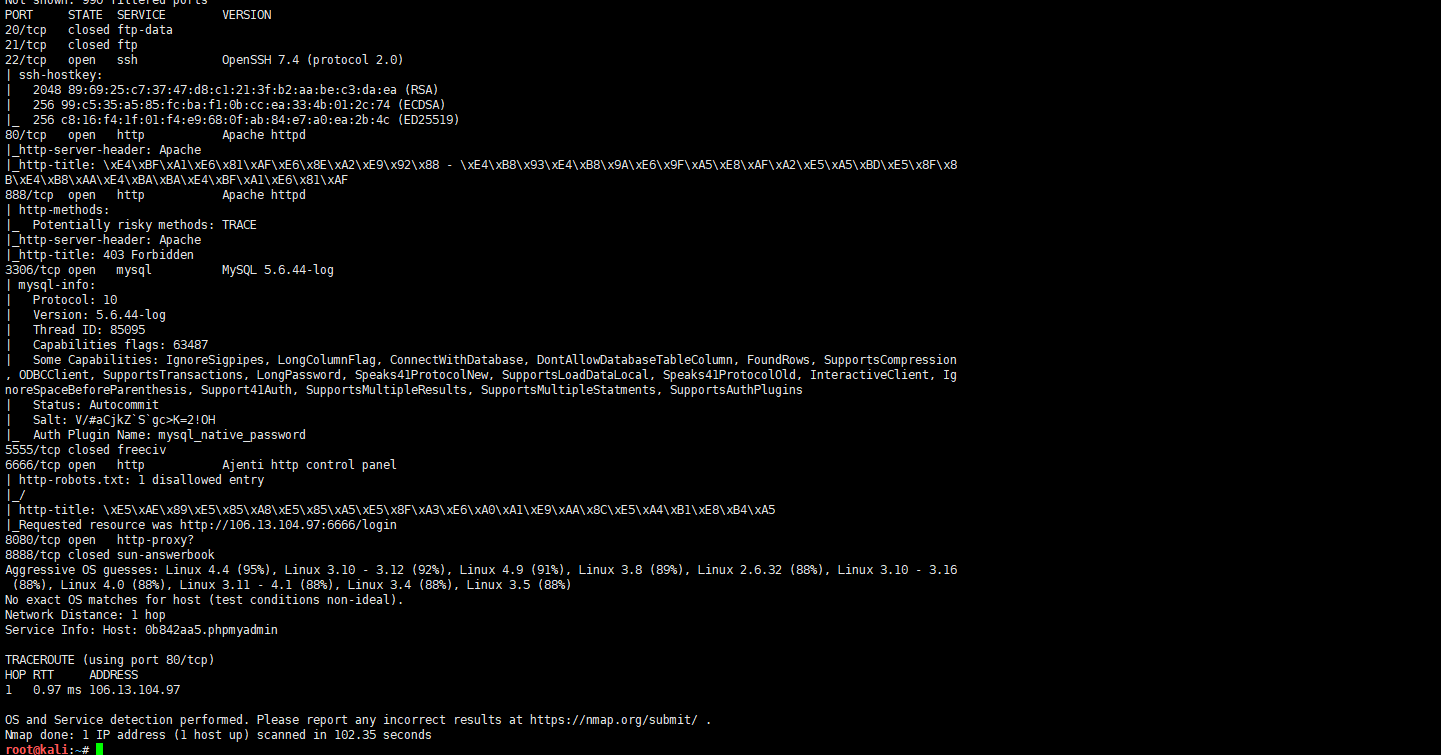

тЅЇТюЪуџёС┐АТЂ»ТћХжЏєТІ┐тЄ║уЦътЎеnmapТЅФСИђТ│буюІуюІсђѓ

nmap.png

тЈ»УДЂ№╝їт╝ђтљ»С║єТѕЉС╗гтИИУДЂуџё80сђЂ888,сђЂ3306сђЂ8080сђЂ8888уГЅуФ»тЈБ№╝їТѕЉС╗гУ«┐жЌ«888тњї8888тЈЉуј░Тў»т«ЮтАћжЮбТЮ┐

ТЅФТЈЈуйЉуФЎуЏ«тйЋ№╝џ

уйЉуФЎуЏ«тйЋ.png

ТЅЙтѕ░С║єтљјтЈ░уЏ«тйЋ adminС╗ЦтЈіт«ЅУБЁуЏ«тйЋinstall

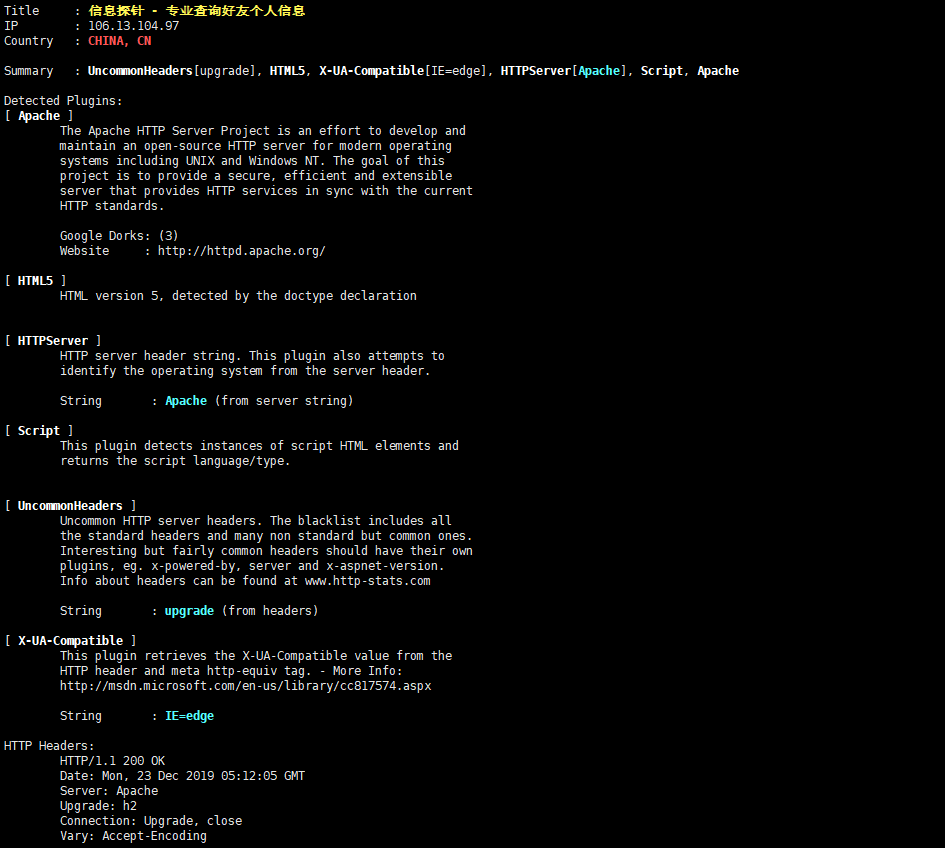

уйЉуФЎcmsТЪЦУ»б

info.png info.png

тЙЌтѕ░С║єapacheуГЅуЏИтЁ│уџёС┐АТЂ»№╝їт╣ХТюфтЙЌтѕ░уЏИтЁ│уџёcmsС┐АТЂ»сђѓ

Т╝ЈТ┤ъТЅФТЈЈтљ»тіеAcunetixСИбУ┐ЏуЏ«тйЋ ТЅФСИђТ│б

Т╝ЈТ┤ъС┐АТЂ».png

ТЅФтѕ░С║єSQLТ│етЁЦТ╝ЈТ┤ътњїXSSТ╝ЈТ┤ъ

тЁ│С║јУ┐ЎСИцСИфТ╝ЈТ┤ъуџётѕЕуће№╝їтюетЅЇжЮбуџёТЋЎуеІСИГти▓у╗ЈТЈљтѕ░С║єтЙѕтцџТгА№╝їУ┐ЎжЄїСИЇтєЇтЋ░тЌдсђѓ

ТЈљУхиsqlmapТЮЦСИђТ│бсђѓ

тЁѕтѕ░тГўтюеsqlТ│етЁЦуџёжАхжЮбуюІуюІ№╝їтЌ»тЊ╝РђдРђдТў»СИфТЪЦУ»бжАхжЮбсђѓBurpТљъУхи№╝Ђ

burp.png burp.png

тѕЕућеsqlmapТ│етЁЦ

ТЋ░ТЇ«т║Њ.png ТЋ░ТЇ«т║Њ.png

УјитЈќу«АуљєтЉўт»єуаЂ

у«АуљєтЉўС┐АТЂ».png у«АуљєтЉўС┐АТЂ».png

уЎ╗тйЋтљјтЈ░

008.png 008.png

ТІ┐Shell

ућ▒С║јтљјтЈ░Т▓АТюЅСИіС╝ауѓ╣№╝їСИіС╝аС╣Ът░▒Т▓АТ│ЋТљъ№╝їУ┐ўТюЅСИђуДЇТЃЁтєхт░▒Тў»тдѓТъюуЪЦжЂЊуйЉуФЎуџёу╗Ют»╣Уи»ті▓сђѓТѕЉС╗гтЈ»С╗ЦтѕЕућеsqlmapТІ┐СИІshellсђѓ

т»╣С╗БуаЂуџёт«АУ«АжђџУ┐ЄУДѓт»Ъ№╝їУ┐ЎСИфуйЉуФЎт░▒Тў»СИђСИфТјбжњѕуеІт║ЈсђѓжђџУ┐ЄтѕєС║ФуџёУ┐ъТјЦУ»▒т»╝тѕФС║║уѓ╣тЄ╗сђѓС╗јУђїУјитЈќт»╣Тќ╣уџёipтю░тЮђтњїgpsС┐АТЂ»сђѓТёЪУДЅТї║тЦйујЕуџё№╝Ђ

С║јТў»тюеGitHubтюеуѕгС║єСИІТЮЦжђЂу╗ЎтцДт«Хсђѓ

жЎёС╗ХСИІУйй

СйєТў»тюет«ЅУБЁУ┐ЄуеІСИГТЈљуц║тдѓСИІ№╝џ

9090.png

ТЈљуц║ТюфТјѕТЮЃ№╝їOKТѕЉС╗гт»╣С╗БуаЂУ┐ЏУАїт«АУ«А

ТјѕТЮЃ.png ТјѕТЮЃ.png

У┐ЎжЄїТюЅУ┐ЎС╣ѕСИђУАї

function check_authorization(){ $url = "https://xxxxxx/xxtzsq.txt"; $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, $url); curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); curl_setopt($ch, CURLOPT_SSL_VERIFYHOST, false); curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1); $query_authorization = curl_exec($ch); curl_close($ch); if(strpos($query_authorization,"|".$_SERVER['HTTP_HOST')==0 or $query_authorization=="")

[size=0.9em]PHP

тцЇтѕХ

У«┐жЌ«https://xxxxxx/xxtzsq.txt

ТЈљуц║тдѓСИІ№╝џ##|127.0.0.1|localhost|

У┐ЎжЄїтЈфУ┐љУАїТюгтю░У┐љУАїтњїУ«┐жЌ«№╝їТѕЉС╗гтюеТюгтю░ТюЇтіАтЎеТќ░т╗║СИђСИфТќЄТАБ№╝їтєЎтЁЦСйаУЄфти▒уџётЪЪтљЇТѕќУђЁipсђѓтюет░єУ»ЦжЊЙТјЦТћ╣СИ║http://youip/youname.txtтЇ│тЈ»№╝ЂСЙ┐тЈ»т«їТѕљт«ЅУБЁ№╝Ђ№╝Ђ№╝Ђ

|