|

xssforkз®Җд»Ӣ xssfork дҪңдёә sicklescan зҡ„дёҖдёӘеҠҹиғҪжЁЎеқ—пјҢе…¶ејҖеҸ‘дё»иҰҒзӣ®зҡ„жҳҜз”ЁдәҺжЈҖжөӢ xss жјҸжҙһгҖӮ дј з»ҹзҡ„ xss жҺўжөӢе·Ҙе…·пјҢдёҖиҲ¬йғҪжҳҜйҮҮз”Ё payload in response зҡ„ж–№ејҸпјҢеҚіеңЁеҸ‘йҖҒдёҖж¬ЎеёҰжңү payload зҡ„ http иҜ·жұӮеҗҺпјҢйҖҡиҝҮжЈҖжөӢе“Қеә”еҢ…дёӯ payload зҡ„е®Ңж•ҙжҖ§жқҘеҲӨж–ӯпјҢиҝҷз§Қж–№ејҸзјәйҷ·пјҢеҫҲеӨҡгҖӮ 第дёҖпјҡдёҚиғҪеҮҶзЎ®ең°жЈҖжөӢ dom зұ» xss

第дәҢпјҡз”Ёзұ»дјјдәҺ requests д№Ӣзұ»зҡ„еә“дёҚиғҪзңҹжӯЈзҡ„жЁЎжӢҹжөҸи§ҲеҷЁ

第дёүпјҡзҪ‘йЎө js ж— жі•дәӨдә’ жҖҺд№Ҳи§ЈеҶіпјҹеҰӮжһңиғҪеӨҹз”ЁжөҸи§ҲеҷЁд»ЈжӣҝиҝҷдёӘжЁЎеқ—пјҢеҺ»иҮӘеҠЁhookжҳҜжңҖеҘҪзҡ„гҖӮжүҖе№ёпјҢжҲ‘дәҶи§ЈеҲ° phantomjsпјҢеҪ“然зҺ°еңЁ google жөҸи§ҲеҷЁд№ҹж”ҜжҢҒ headless жЁЎејҸпјҢзұ»дјјзҡ„пјҢдҪ д№ҹеҸҜд»ҘйҮҮз”Ё google жөҸи§ҲеҷЁеҺ»еҒҡжЈҖжөӢгҖӮ еҺҹзҗҶеҜ№дәҺиҝҷзұ» fuzz иҝҮзЁӢ,еҹәжң¬йғҪжҳҜйў„е…ҲеҮҶеӨҮеҘҪдёҖдәӣ payload,然еҗҺеҠ иҪҪжү§иЎҢгҖӮеҜ№дәҺиҝҷзұ» io еһӢеҜҶйӣҶзҡ„жү«жҸҸжЁЎеһӢпјҢеҗҺз«ҜдҪҝз”ЁеӨҡзәҝзЁӢе°ұжҜ”иҫғйҖӮз”ЁпјҢдҪҶжҳҜз”ұдәҺ phantomjs дҪ еҸҜд»ҘзҗҶи§ЈдёәдёҖдёӘж— з•Ңйқўзҡ„жөҸи§ҲеҷЁпјҢеңЁеҠ иҪҪзҡ„ж—¶еҖҷпјҢе…¶зјәйҷ·д№ҹжҜ”иҫғжҳҺжҳҫпјҢжҜ”иҫғеҗғеҶ…еӯҳпјҢз”Ёе®ғжқҘеҸ‘еҢ…иҮӘ然дёҚеғҸ requests еә“иҪ»йҮҸгҖӮ зј–з Ғи„ҡжң¬з”ұдәҺеҹәзЎҖзҡ„ payload жЁЎеқ—пјҢжҲ‘收йӣҶдәҶ71дёӘгҖӮ йҷӨдәҶиҝҷдәӣеҹәзЎҖзҡ„ payload,xssfork иҝҳжҸҗдҫӣдәҶеҮ дёӘзј–з Ғи„ҡжң¬пјҢжҹҘзңӢи„ҡжң¬пјҢеҸҜд»ҘзңӢ help зҺ°йҳ¶ж®өжҸҗдҫӣдәҶ10иҝӣеҲ¶пјҢ16иҝӣеҲ¶пјҢйҡҸжңәеӨ§е°ҸеҶҷпјҢе…ій”®еӯ—еҸ еҠ еӣӣдёӘи„ҡжң¬гҖӮ 10hex_encodeе°Ҷ html ж ҮзӯҫеҶ…йғЁеӯ—з¬Ұ10иҝӣеҲ¶еҢ–

[pre]

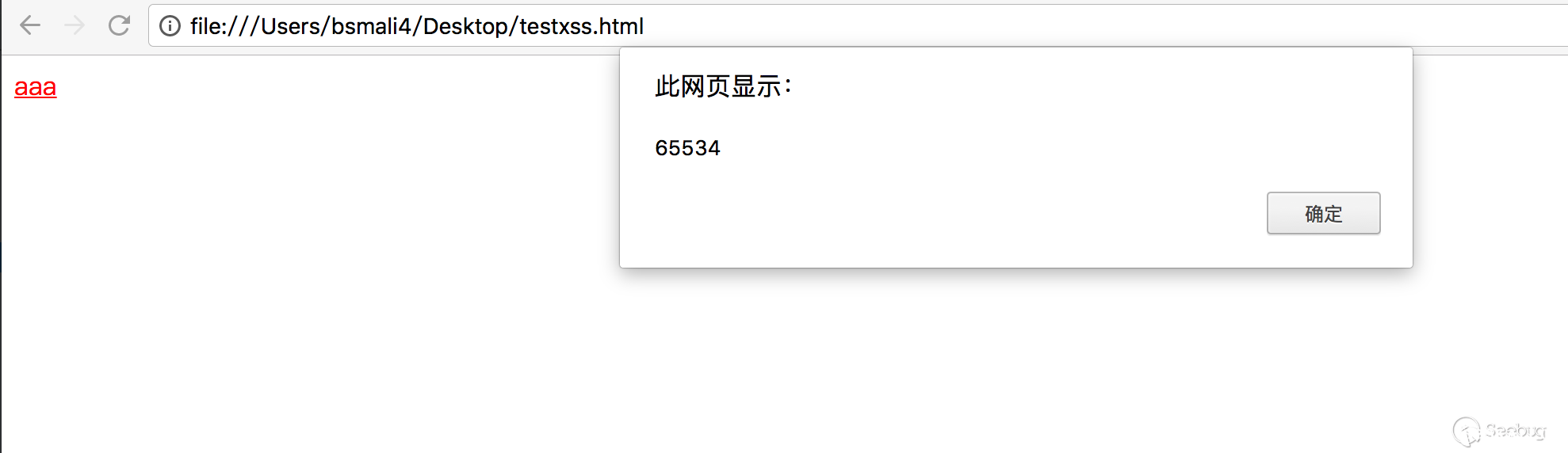

<a href=javascript:alert(65534);>aaa</a>

[/pre]

16hex_encode

е°Ҷ html ж ҮзӯҫеҶ…йғЁеӯ—з¬Ұ16иҝӣеҲ¶еҢ–

uppercase

йҡҸжңәеӨ§е°ҸеҶҷе°Ҷ <script>alert(65534);</script> иҪ¬жҚўжҲҗ <ScRIPt>alert(65534);</ScRIpT>

addkeywords

дё»иҰҒжҳҜеә”еҜ№иҝҮж»Өдёә replace('keyword>s','') зҡ„жғ…еҶөпјҢ<script>alert(65534);</script> еҸҳжҲҗ <<script>script>alert(65534);</script>еҪ“然й»ҳи®ӨејҖеҗҜзҡ„жҳҜиҪ»йҮҸжЁЎејҸпјҢеҚіеҸӘиҝ”еӣһдёҖдёӘpayloadпјҢејҖеҗҜйҮҚйҮҸжЁЎејҸпјҢеҸҜд»Ҙз”ҹжҲҗжӣҙеҠ дё°еҜҢзҡ„pyaloadпјҢж•ҲжһңеҰӮдёӢ

[pre]

<script>alert(65534);</script>

<script>alert(65534);</ScrIpt>

<ScrIpt>alert(65534);</sCrIpt>

<scRiPt>alert(65534);</script>

<ScrIpt>alert(65534);</script>

[/pre]

жј”зӨә

еңәжҷҜ2.еӨ§е°ҸеҶҷз»•иҝҮ

еңәжҷҜ1.еҸҚе°„еһӢxss |